Kontaktaufnahme

*5555

meinemail@mailservice.com

DNSSEC

Was ist DNSSEC und wie funktioniert es?

DNSSEC stellt eine Erweiterung des DNS (Domain-Namen-Systems) dar, welche die Authentizität (Echtheit) und die Integrität (Vollständigkeit) der Daten von DNS-Antworten sicherstellt.

Erfahren Sie hier, wie Sie Ihre Domain mit einer DNS-Sicherheitserweiterung vor betrügerischen Aktionen schützen können.

Bevor wir aber über DNSSEC sprechen, sollten wir kurz erläutern, wie ein DNS-Server eigentlich funktioniert. Man kann sich ein Domain-Namen-System (DNS) wie ein Telefonbuch vorstellen, welches Domain-Namen bestimmten Adressen zuordnet.

Jedes Mal, wenn dann eine Transaktion im Internet durchgeführt wird, (E-Mail-Versände, Webseitenaufrufe, Online-Banking usw.) findet erst einmal eine DNS-Anfrage statt. Hierbei wird mit DNSSEC verhindert, dass eine Verbindung mittels gefälschter DNS-Antworten auf einen falschen Server umgeleitet wird.

Eine Domain Name System Security Extensions (DNSSEC) ist also eine kryptografische Signatur, die DNS-Einträgen hinzugefügt wird, um Daten zu schützen, die über Internet-Protokolle (IP)-Netze übertragen werden.

DNSSEC gibt es, weil die Gründungsarchitekten des DNS keine Sicherheitsmassnahmen für das Protokoll vorgesehen haben. Dieses "Versehen" ermöglichte es Hackern, Einträge zu fälschen und Nutzer auf betrügerische Webseiten zu leiten.

DNSSEC wurde daher eingeführt, um die Authentizität und Integrität von DNS-Antworten zu erhöhen.

Über DNS und DNSSEC

DNSSEC funktioniert durch Hinzufügen von kryptografischen Signaturen zu bestehenden DNS-Einträgen, um ein sicheres DNS einzurichten. Die Signaturen werden in DNS-Namensservern zusammen mit gängigen Eintragstypen wie AAAA und MX gespeichert.

Wenn Sie also prüfen, ob die Signatur mit einem angeforderten DNS-Eintrag übereinstimmt, können Sie sicherstellen, dass der Eintrag direkt von seinem autoritativen Nameserver stammt. Dies bedeutet, dass der Datensatz während seiner digitalen Übertragung weder verfälscht noch manipuliert wurde. So wird die Einführung falscher Datensätze verhindert.

Das DNSSEC-Protokoll (Domain Name System Security Extensions) wird daher verwendet, um den Schutz des DNS-Protokolls zu verstärken, da das DNS-Protokoll, wie bereits erwähnt, standardmässig nicht geschützt ist.

Kurz gesagt, ein Server, der DNSSEC für seine DNS-Zonen und -Datensätze anbietet, ermöglicht es die Integrität eines jeden Eintrags zu überprüfen und ob der Datensatz von dem für den Datensatz massgeblichen DNS-Server stammt (Authentizität) und bestätigt, dass der DNS-Server von der höheren Domain in der DNS-Hierarchie als vertrauenswürdig eingestuft wird (chain of trust).

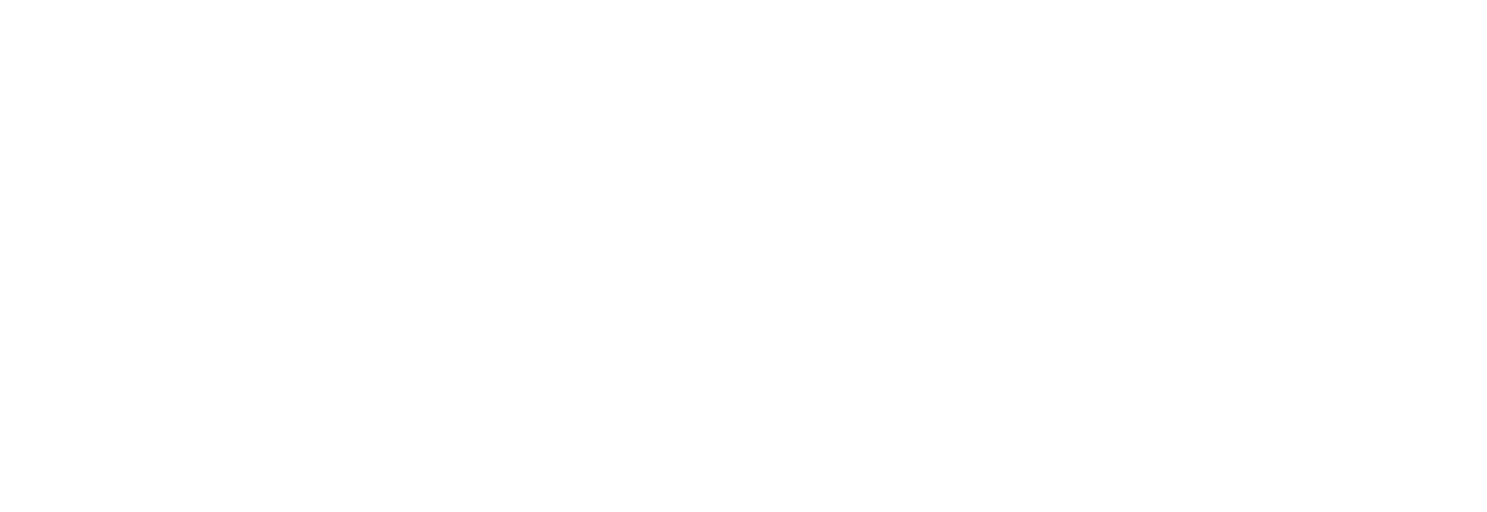

DNSSEC wird zusätzlich zum Standardrekursionsverfahren bei der Auflösung verwendet. Dabei wird während des Validierungsprozesses der umgekehrte Pfad vom Eintrag zur Root-Zone verwendet, wie in der folgenden Abbildung dargestellt.

DNSSEC hilft, viele Arten von DNS-Angriffen wie DNS-Cache-Poisoning und DNS-Spoofing zu verhindern. DNSSEC schützt nicht den gesamten Server, sondern nur die zwischen signierten Zonen ausgetauschten Daten. Für den Speicher bietet DNSSEC keine Privatsphäre und keinen Schutz.

DNSSEC schützt DNS-Informationen, die zwischen DNSSEC-konfigurierten Nameservern ausgetauscht werden, indem es eine Ursprungsauthentifizierung bietet. Zudem garantiert DNSSEC den Schutz von Daten von einer signierten Zone zu einer anderen, unabhängig davon, ob die Antwort auf die Anfrage erfolgreich ist oder nicht.

Vereinfacht ausgedrückt ist es wie ein Bote, der ein Paket sicher zustellt und zurücksendet, ohne dass jemand es abfangen und seinen Inhalt verändern oder in irgendeiner Weise manipulieren kann.

DNSSEC basiert auf Public-Key-Kryptographie, Zertifikaten und digitalen Signaturen.

Der Zertifizierungsprozess basiert hauptsächlich auf digitalen Signaturen. Jeder Eintrag wird durch seine signierte Hash-Version ergänzt, die vom Client oder rekursiven DNS-Server zur Überprüfung des Eintrags verwendet werden kann.

Öffentliche Schlüssel werden in den Einträgen publiziert, damit der Antragsteller die Signaturen nach dem Prinzip der digitalen Signatur überprüfen kann: Ein privater Schlüssel wird verwendet, um eine Signatur zu erstellen, die mit einem öffentlichen Schlüssel überprüft werden kann.

Gruppierung von DNS-Einträgen im RRSet

Die Integration von DNSSEC in Ihre Domain beginnt mit der Gruppierung von DNS-Einträgen nach Namen und Eintragstyp in Resource Record Sets (RRSets). Das DNS selbst ist in DNS-Zonen unterteilt. Eine Zone ist ein Teil des gesamten DNS-Namensraums, der von der allgemeinen Organisation des DNS-Eigentümers oder eines Netzwerkadministrators überwacht wird. Diese Zone ermöglicht eine detaillierte Wartung der DNS-Komponenten, wie z. B. der autoritativen Namensserver.

Jede DNS-Zone verfügt über einen Satz öffentlicher und privater Schlüssel, den so genannten Zonensignaturschlüssel (ZSK), der zum Signieren der in der Zone enthaltenen Datensätze verwendet wird. Die resultierende Signatur wird als RRSIG-Eintrag in der Zonendatei selbst veröffentlicht. Wenn beispielsweise ein Hostname wie "www.blog.swizzonic.ch" sowohl einen A- als auch einen AAAA-Eintrag enthält, veröffentlicht die Zonendatei für jede IP-Version einen entsprechenden RRSIG-Eintrag.

Dieser Datensatz wird veröffentlicht, damit der Client die Integrität des Inhalts der Antwort überprüfen kann. Der Inhalt des RRSIG-Datensatzes ist eine Hash-Signatur des Datensatzes.

Der private Teil des Schlüssels ist durch den Eigentümer der Zone geschützt.

Der öffentliche Teil wird als Datensatz publiziert (DNSKEY ZSK - id xxx).

Durch die Isolierung von DNS-Zonen voneinander sind benachbarte Zonen für den Fall geschützt, dass eine Zone von einem böswilligen Benutzer infiziert wird.

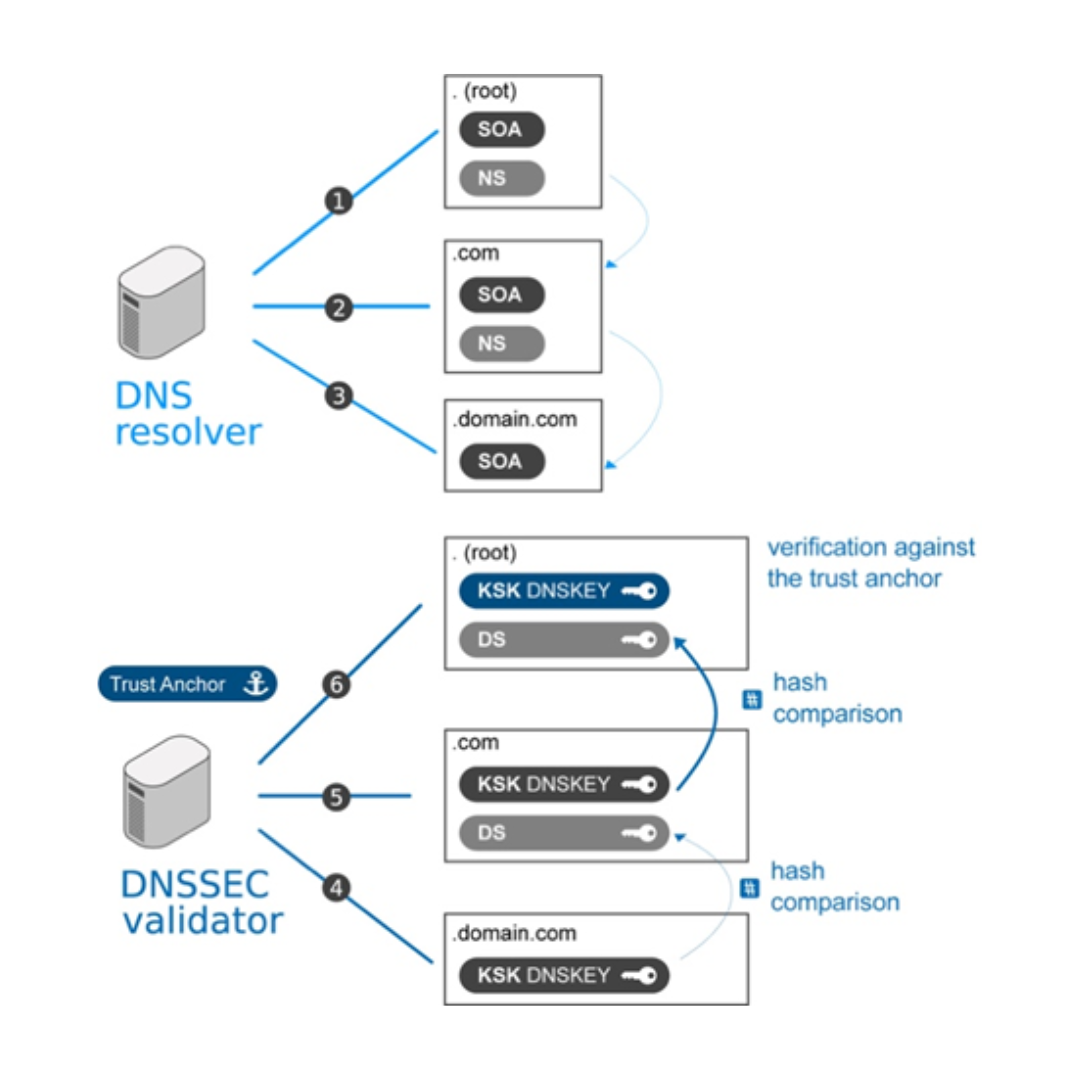

Integrität (Vollständigkeit) von DNS-Einträgen

DNSSEC prüft die Integrität der in DNS-Antworten gesammelten Datensätze. Nach Erhalt einer DNS-Antwort auf eine Anfrage nach einem Datensatz kann der Client die Integrität dieses Datensatzes überprüfen. Es ist auch möglich, die Integrität von Datensätzen zu überprüfen, die aus einem Cache oder einer autoritativen Antwort stammen.

Die Integritätsprüfung basiert auf Verschlüsselungen mit Hilfe von Signaturen: Ein Hash, welcher mit dem Datensatz des privaten Schlüssels signierten wurde, kann mit dem öffentlichen Schlüssel, dem Datensatz und der Signatur überprüft werden. Die Signatur wird auf einen Hash des Datensatzes angewandt, so dass sie auf jeder Art von Datensatz mit beliebiger Länge signiert werden kann.

Der Verifizierungsprozess stellt sicher, dass der Datensatz mit dem ZSK in der Zone signiert wurde.

1. Abfrage des Datensatzes A mit Hilfe der DNS-Abfrage, Berechnung des Hashs

2. Ermittelt mit Hilfe der DNS-Abfrage (DNSKEY ZSK) den öffentlichen Schlüssel des Signierschlüssels der Zone

3. Ermittelt die Signatur des Datensatzes mit Hilfe der DNS-Abfrage (RRSIG A)

4. Verifiziert die Signatur anhand des öffentlichen Schlüssels, des Hashs und der Signatur

Signaturen von RRSIG-Ressourcendatensätzen

Ein RRSIG-Eintrag enthält eine digitale DNSSEC-Signatur eines RRSets (Resource Record Set). Diese digitalen Signaturen werden verwendet, um alle Daten in den signierten RRSets zu authentifizieren. Resolver können die Signatur mit einem öffentlichen Schlüssel verifizieren, der in einem DNSKEY-Eintrag gespeichert ist.

Diese RRSets für Datensatztypen und eigene Domain-Namen werden in einer signierten DNS-Zone gespeichert. Wenn ein Domain Name Server den privaten Schlüssel eines ZSK-Paares verwendet, um RRSets innerhalb einer bestimmten Zone zu signieren, wird ein RRSIG-Eintrag verwendet, um die digitalen Signaturen jedes RRSets zu speichern. Eine signierte Zone enthält also einen RRSIG-Eintrag für jedes RRSet.

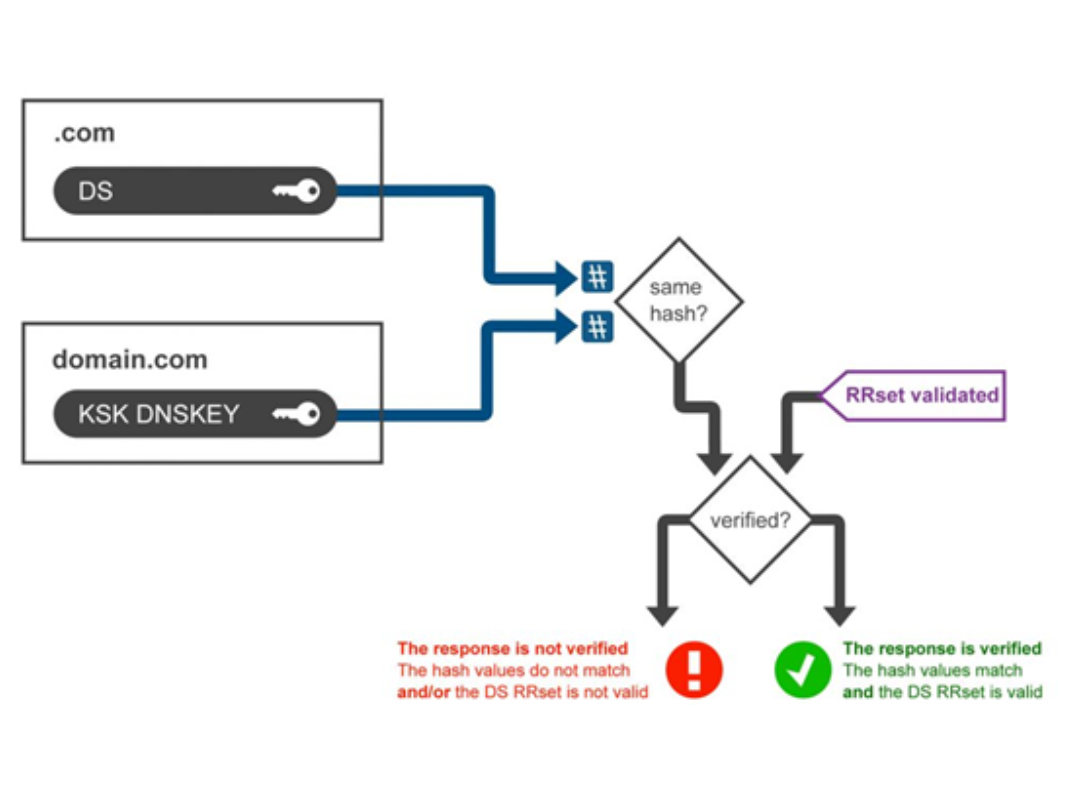

Authentizität (Echtheit) von DNS-Einträgen

DNSSEC stellt sicher, dass Client-Anfragen von der richtigen Zone beantwortet werden. Um sicher zu sein, dass der zum Signieren des Eintrags verwendete Schlüssel gültig und mit der rechtmässigen Zone verbunden ist, verwenden wir den folgenden Überprüfungsprozess:

1. Abfrage des öffentlichen Signierschlüssels der Zone über die DNS-Abfrage (DNSKEY KSK)

2. Abrufen der Signatur des öffentlichen Zone Signing Key-Datensatzes über DNS (RRSIG DNSKEY ZSK)

3. Verifizierung der ZSK-Signatur mit dem öffentlichen KSK-Schlüssel

4. Erzeugt aus dem öffentlichen KSK-Schlüssel den Hash, der den DS-Eintrag erstellt

5. Abruf des DS-Eintrags aus der obersten Zone über DNS

Vergleicht den DS aus der obersten Zone und den Hash

Kette des Vertrauens

Um sicherzustellen, dass die Signatur des DNS-Datensatzes vollständig gültig ist, können wir die Validierung über den DS-Datensatz an die DNS-Root-Server wiederholen.

Da alle Domains in der DNS-Hierarchie miteinander verbunden sind, wird der KSK-Schlüssel jeder einzelnen im DS-Eintrag der obersten Domain angegeben. Die Root-Domain kann nicht nach demselben Prinzip validiert werden, da der DS-Schlüssel nicht in einer anderen Domain gespeichert ist. Der Inhalt der Root-Ankerschlüssel sollte über einen anderen Kanal gesammelt werden.

Sollte ich DNSSEC für meine Domain aktivieren?

DNSSEC schützt Ihre Domain vor Cache Poisoning und Antwortfälschung. Es ist eine wichtige Ergänzung für Ihre Domain, denn das heutige digitale Klima erfordert, dass die Architektur eines Webseitenbesitzers von Anfang bis Ende geschützt ist, da ein erfolgreicher DNS-Angriff dem Ruf einer Marke erheblichen Schaden zufügen kann.

Die DNS-Auflösung erfolgt, bevor ein Benutzer mit einer Webseitenanwendung interagiert. Wenn DNS von einem böswilligen Benutzer abgefangen wird, kann ein Benutzer, der versucht, eine Webseite zu besuchen, auf eine gefälschte Webseite stossen (die den Benutzer täuschen soll), anstatt auf die beabsichtigte Webseite. Die Caching-Architektur des Protokolls macht es schwierig, vergiftete Einträge schnell zu korrigieren.

Selbst wenn eine Webseite durch leistungsfähige Firewalls geschützt ist, sind die Daten und die Technologie des Endnutzers gefährdet, wenn die DNS-Architektur der Webseite nicht ausreichend durch DNSSEC geschützt ist.

Risiken bei der Aktivierung von DNSSEC

Obwohl DNSSEC ein Protokoll zur Erhöhung der Netzsicherheit ist, kann es kritische Schwachstellen aufweisen. DNSSSEC schützt nur vor DNS-Angriffen und nicht vor anderen Arten von Angriffen, wie z. B. Distributed Denial of Service (DDoS).

DNSSEC erhöht die Anzahl der Antworten auf DNS-Anfragen, da die Technologie zusätzliche Felder und kryptografische Informationen erfordert, um Datensätze ordnungsgemäss zu überprüfen. Dies bedeutet, dass eine grosse Anzahl von Antworten eine grössere Anzahl von Angriffen durch böswillige Parteien gegen eine Zone hervorrufen kann, als wenn DNSSEC nicht aktiviert wäre. Die Sicherheitslage ist immer heikel, es gibt immer eine neue Möglichkeit, Angriffe zu generieren, und eine neue Möglichkeit, sich zu verteidigen.

Die Fachleute in diesem Bereich arbeiten täglich daran, bessere und sicherere Architekturen und fortschrittlichere Sicherheitssysteme zu entwickeln, die mit der Geschwindigkeit Schritt halten, mit der heute bösartige Vorfälle auftreten.

DNSSEC ist kostenlos in jeder Domain von Swizzonic enthalten.

Registrieren Sie eine Domain bei Swizzonic.ch und Sie erhalten DNSSEC für viele TLDs.

Registrieren Sie Ihre Wunsch-Domain jetzt, indem Sie Ihre bevorzugte Domain-Endung auswählen, DNSSEC mit einem einfachen Klick verwalten und so Ihre Domain vor betrügerischen Aktionen schützen.